3個傻瓜版的免費病毒(可疑檔案)線上自動分析工具

這篇文章主要分享3個免費可以自動化分析病毒或是可移檔案的線上服務。

隨著雲端服務的發展,病毒透過雲端分析也讓整個過程變得簡化。

只要將檔案上傳,一分鐘內就會告訴你是不是病毒。

介紹3個免費的分析服務。這3個都有獨特的特色。

另外,我們透過這些服務掃描的結果報告,討論報告內容所代表的意義與如何分析病毒。

VirusTotal

https://www.virustotal.com/

當我們要搜尋某個主題時,自然會想到將關鍵字輸入Google。

同樣的,當我們想要知道該檔案是不是病毒,是不是可以將檔案上傳到Google,讓Google告訴我們呢?

結合這樣的概念,Google另外一個比較少人知道的服務是 VirusTotal

這個服務的特色在於,將56家防毒軟體安裝在雲端,因此對於每一個可疑的檔案,

這個服務接收到檔案後,就會把檔案傳送到這 56家已經安裝好的防毒軟體環境。

因此,最後會有一個結果,56家防毒軟體,有幾家認定這是病毒?

結果範例如下:(目前防毒軟體廠商支援數已經增加到56家。)

| Detection ratio: | 29/ 46 |

另如,10/56 ,表示其中有10個廠商的防毒軟體認定這個檔案是病毒。

透過雲端的方式分析,透過群體智慧與學習方式讓病毒分析更有效率。

當然除了檔案之外,還可以分析特定的網站或是URL是不是有害或是釣魚的網站。

分析報告解說

進一步我們可以透過這樣的分析知道病毒的哪些特徵呢?

1. Packer 是否有加密?

一般來說,大部分的檔案都不會特別的加密處理。加密處理的檔案主要是避免被 Reverse Engineering。

相反的,是不是加密的檔案就是病毒呢? 不一定。因為也有可能為保護智慧財產所以該程式選擇用加密方式處理。

例如這個例子,Packer (用什麼方式加密),顯示該檔案被 Bob….這種加密方式加密

Packers identifiedPEiD BobSoft Mini Delphi -> BoB / BobSoft

|

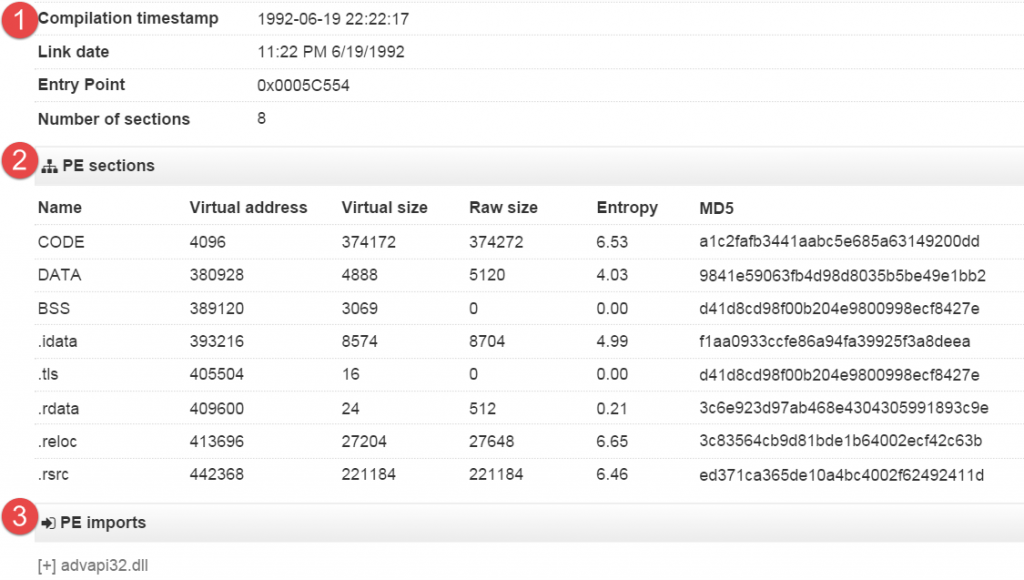

2. PE 檔案資資訊

病毒行為分析

另外一種分析方式是透過雲端的虛擬機器,

直接將該檔案進行反向工程分析、執行、並且記錄執行過程中所有的活動紀錄

例如,檔案、網路封包、Registry Key寫入讀取記錄、當下的螢幕畫面等。

範例:https://www.hybrid-analysis.com/submissions

筆者十分建議這個服務的分析結果。因為它提供所有詳細該檔案執行的過程資訊。

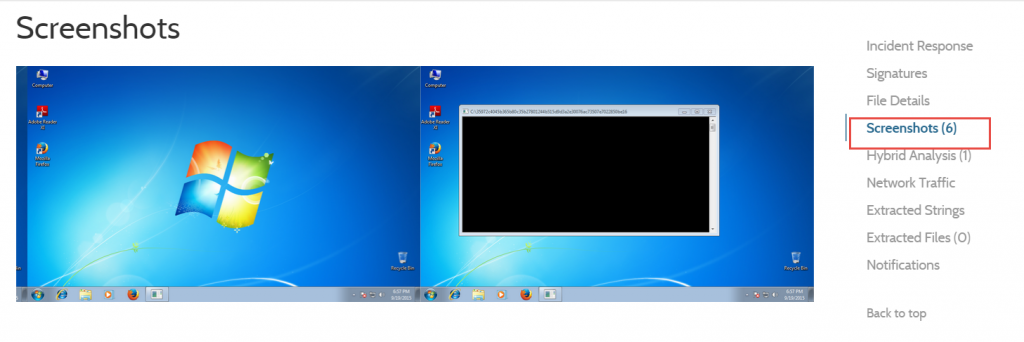

例如:執行過程中的畫面

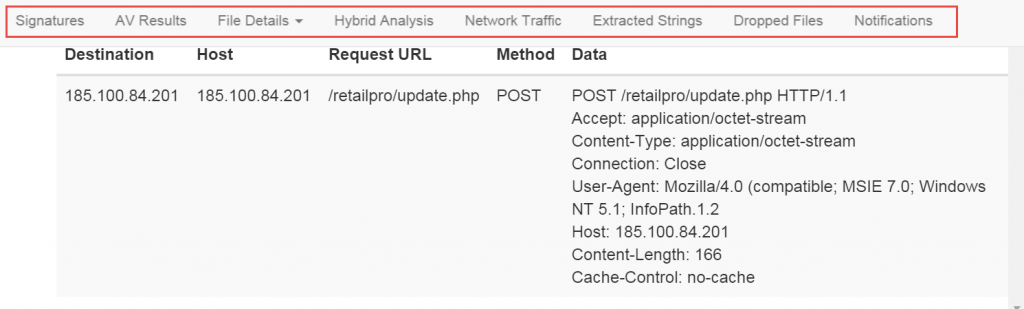

例如:檔案執行過程中存取哪些網路資源?

其他類似免費的服務,筆者會推薦如下:

另外,有沒有可以把這些分析圖形化呢? 筆者推薦這個服務

範例如下:

手機Android App自動分析

http://akana.mobiseclab.org/index.jsp

自己建立環境分析

不希望使用”自動” 分析,希望自己架設虛擬環境,自己用工具自己分析?

筆者會建議下列Virtual Image

REMnux v6

這個VM Image 提供”幾乎所有”病毒分析會用到的工具,如果對病毒分析有興趣的,這是一個很好的工具集與分析環境。

可以在這個位置下載該VirtualBox Image

- http://sourceforge.net/projects/remnux/files/version6/remnux-6.0-ova-public.ova/download

- https://zeltser.com/remnux-v6-release-for-malware-analysis/

使用Docker

如果使用Docker,可以下載相關的Docker Image工具分析, 建議如下:

- Google’s V8 JavaScript engine for JavaScript deobfuscation: remnux/v8

- Thug low-interaction honeyclient: remnux/thug

- Viper binary analysis and management framework: remnux/viper

- Rekall memory forensic framework: remnux/rekall

- JSDetox JavaScript analysis tool for deobfuscation: remnux/jsdetox

- Radare2 reverse-engineering framework and disassembler: remnux/radare2

- Pescanner static malware analysis tool for Windows PE files: remnux/pescanner

- The Volatility Framework for memory forensics: remnux/volatility

- MASTIFF static analysis framework for suspicious files: remnux/mastiff

- Maltrieve for retrieving malware samples: remnux/maltrieve

參考 https://remnux.org/

cuckoosandbox

另外一個可以自己建立自動化分析的環境,就是Cuckoo SandBox