企業安全防護方案與威脅模型

這篇文章主要從整個威脅的循環說明安全防護的手段與方法,

- 網路威脅(病毒, 駭客攻擊, APT)如何在企業環境中產生危害?

- 整個循環中有什麼相對應的安全防護措施?

- 業界有哪些參考的模型與方案?

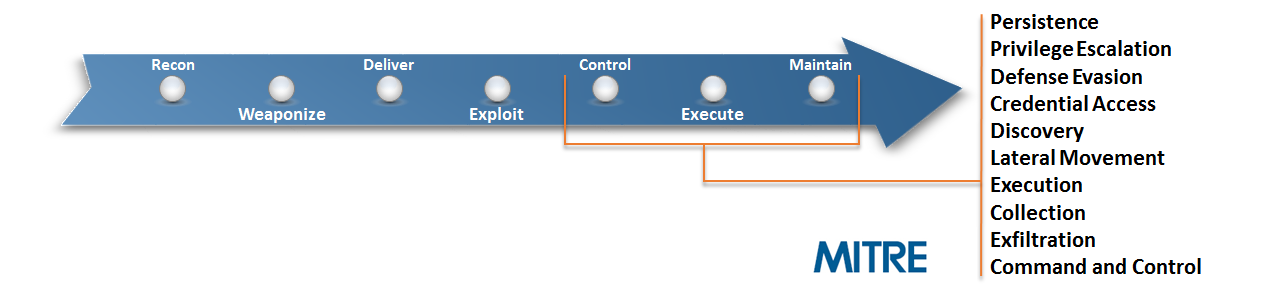

APT攻擊模型

APT的攻擊模型主要是透過許多社交工程的方式潛入惡意程式

經過一段時間的潛伏期再無聲無息的進行竊取資料

整個攻擊的過程, 攻擊的環節可以有哪些防護措施? 參考下圖

http://www.lockheedmartin.com/us/what-we-do/aerospace-defense/cyber/cyber-kill-chain.html

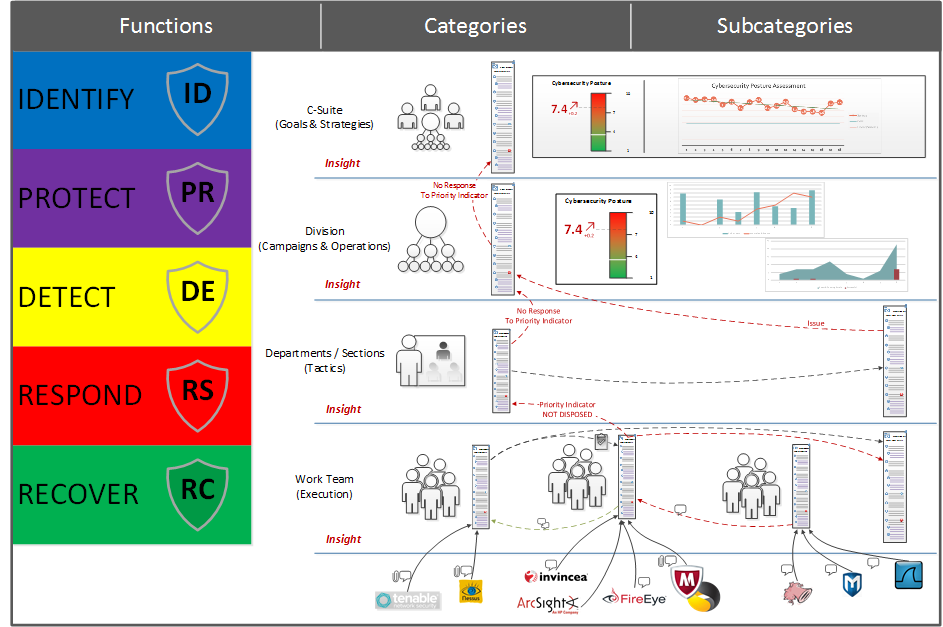

MITRE 威脅防護矩陣

MITRE防護威脅矩陣, 主要是針對病毒的生命週期, 提出相對應的技術措施

https://attack.mitre.org/wiki/Main_Page

MITRE威脅技術矩陣

這個矩陣怎麼使用呢? 藍色上面這橫行主要說明幾種惡意程式的攻擊技術類別,

下面紅色, 綠色, 黃色等分別為各攻擊類別的技術手段

為什麼要區分顏色呢?

主要用來評估, 現有的安全防護是否可以阻擋或是偵測該惡意攻擊

如果可以就標成綠色, (下圖範例),

整體就會知道還有哪些紅色部分是目前技術手段無法控制的

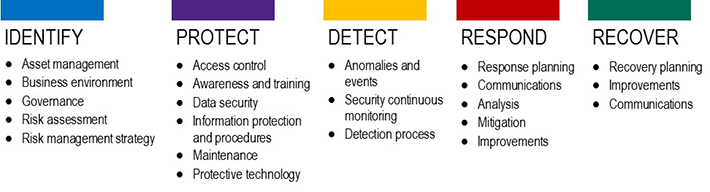

NIST CyberSecurity Framework

另外, NIST 也提出 Cyber Security Framework,

這個安全模型主要提出的是”安全流程”

分別為 Identify, Protect, Detect, Respond, Recover 等五階段.

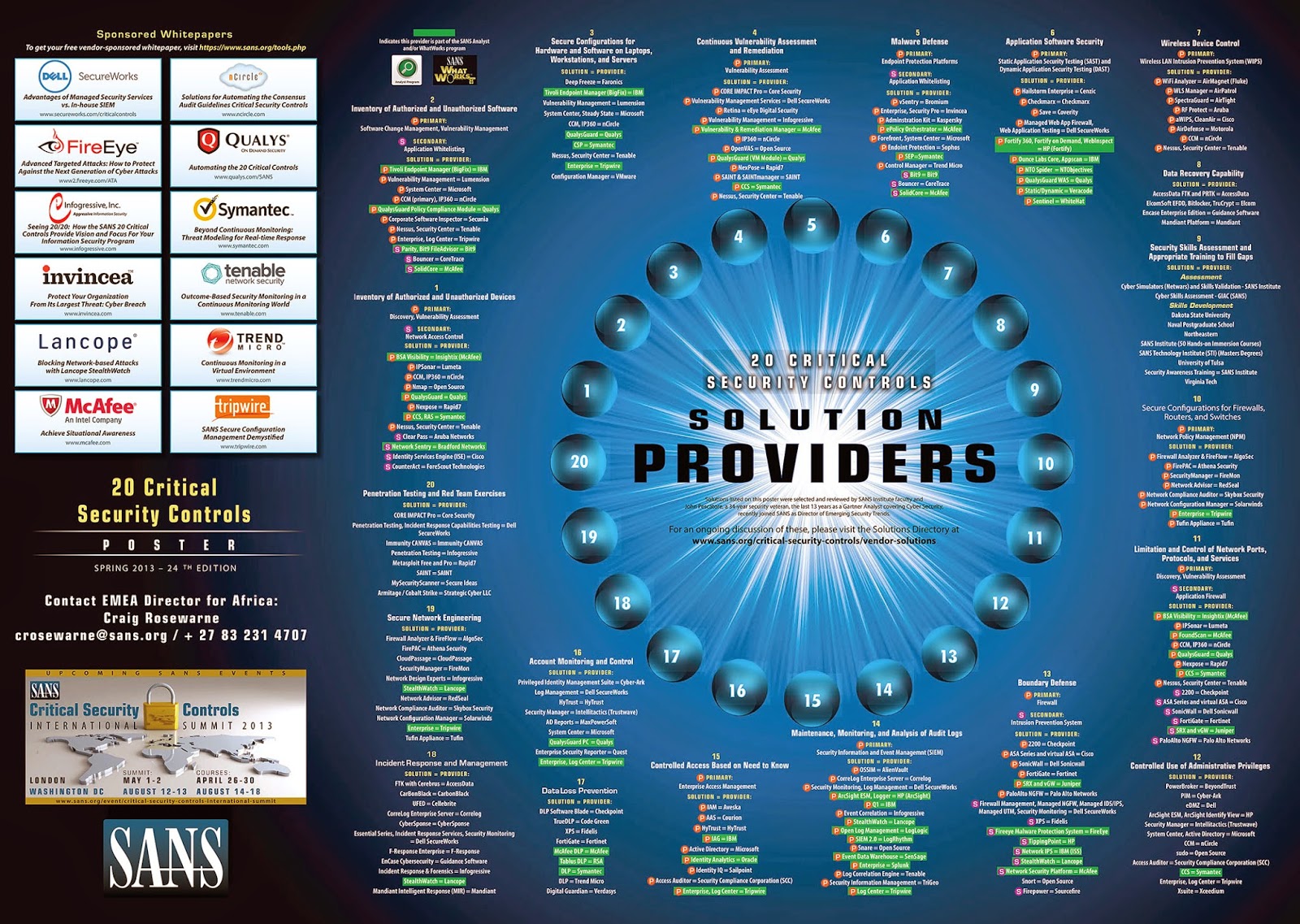

CIS Security Controls

SANS提出 20 安全控制點

舉安全事件分析工具 Splunk 為例子, 如何將安全防護對應到這 20控制點

整體企業防護架構與 20安全控制的關係

針對這20控制點, 相對應的安全解決方案與廠商有哪些?

https://www.sans.org/media/critical-security-controls/critical-controls-poster-2016.pdf

https://resources.trendmicro.com/rs/945-CXD-062/images/sans_top20_csc_trendmicro2016.pdf

威脅攻擊庫

https://capec.mitre.org/data/definitions/1000.html

https://cwe.mitre.org/data/index.html

https://www.owasp.org/index.php/OWASP_WASC_Web_Hacking_Incidents_Database_Project